Las víctimas de un reciente robo de criptomonedas presentaron una demanda colectiva contra la empresa de software financiero Intuit Inc. por no asegurar su producto de marketing Mailchimp, lo que resultó en el robo de criptomonedas de sus monederos Trezor.

La demanda colectiva, según Bloomberg, nombra a la empresa de software financiero Intuit y su subsidiaria Rocket Science Group LLC, responsables de Mailchimp, por no proteger adecuadamente sus sistemas de datos, lo que resultó en la pérdida de 87 mil dólares de su monedero Trezor de un hombre de Illinois.

En septiembre de 2021, Intuit adquirió Mailchimp por 12 mil millones de dólares.

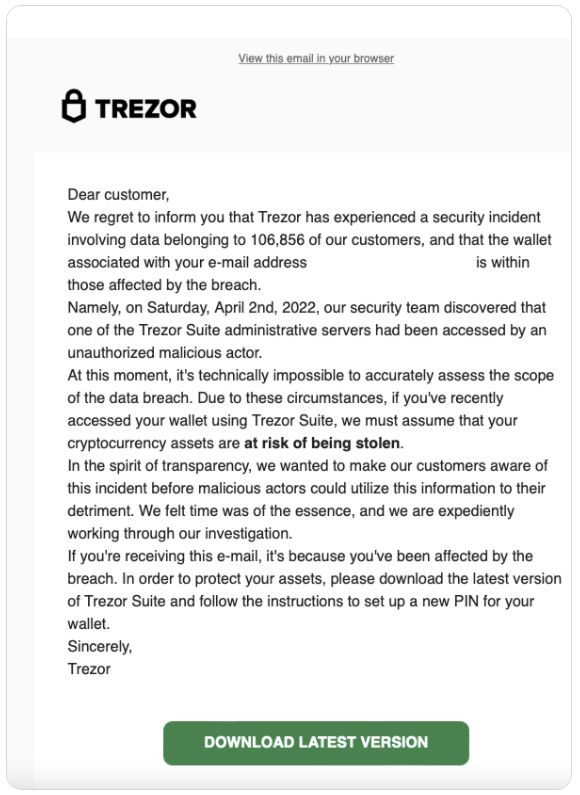

Contando la estafa de phishing de Trezor

El 4 de abril, el servicio Mailchimp anunció un ataque que afectó a los “datos de la audiencia” de más de 100 clientes, incluido el proveedor de monederos criptos Trezor.

Los piratas informáticos utilizaron la dirección de correo electrónico de Trezor para enviar correos electrónicos falsos a los clientes de Trezor en un ataque de ingeniería social, solicitándoles que hicieran clic en un enlace, disfrazado como un caballo de Troya, que se parecía a la app de Trezor, informando al usuario de una “violación de datos” que ha comprometió su cuenta individual.

Cuando los usuarios hicieron clic en el enlace, los redirigió a https://suite.trẹzor.com, en lugar de a la página de inicio legítima de www.trezor.io.

La app Trezor falsa exhibía características que la hacían casi indistinguible de la app Trezor genuina. Por ejemplo, a menos que el ojo entrenado de un individuo viera el pequeño punto debajo del carácter “e” de Trezor: “ẹ”, nunca lo habría sabido. El uso de caracteres Unicode especiales ha sido una táctica de ingeniería social conocida durante años y comúnmente asociada con un ataque de phishing de dominio Unicode.

Al igual que en la mayoría de los casos de phishing, una vez que se hace clic en el enlace oculto, se solicita a los usuarios que ingresen su información de identificación personal (PIAA), incluidos los nombres de usuario y las contraseñas. Trezor calificó el hack de “excepcional en su sofisticación” e indicó que fue planeado meticulosamente.

Herramienta comprometida, dijo CISO

Siobhan Smyth, directora de seguridad de la información de Mailchimp, le dijo a The Verge que Mailchimp fue informado de la violación el 26 de marzo de 2022 a través de una herramienta de servicio al cliente y administración de cuentas a la que se había accedido ilegalmente.

Fuentes dentro de Trezor le dijeron al medio de noticias de seguridad informática Graham Cluley que un miembro interno de Mailchimp se había vuelto deshonesto y era responsable del hack. La demanda también indicó que un empleado de Mailchimp había hecho clic en un enlace de phishing.

“Nos disculpamos sinceramente con nuestros usuarios por este incidente y nos damos cuenta de que trae inconvenientes y genera preguntas para nuestros usuarios y sus clientes”, declaró Smyth.

“Nos enorgullecemos de nuestra cultura de seguridad, infraestructura y la confianza que nuestros clientes depositan en nosotros para proteger sus datos. Confiamos en las medidas de seguridad y los sólidos procesos que tenemos implementados para proteger los datos de nuestros usuarios y prevenir futuros incidentes”, agregó.

Descargo de responsabilidad

Descargo de responsabilidad: en cumplimiento de las pautas de Trust Project, BeInCrypto se compromete a brindar informes imparciales y transparentes. Este artículo de noticias tiene como objetivo proporcionar información precisa y oportuna. Sin embargo, se recomienda a los lectores que verifiquen los hechos de forma independiente y consulten con un profesional antes de tomar cualquier decisión basada en este contenido.