Kaspersky, empresa de ciberseguridad, ha reportado como los criminales están manipulando los hardware wallets de Trezor para intentar robar criptomonedas. Algunos casos han sido exitosos.

No es nuevo que varios criminales tienen la mirada puesta en los usuarios de las criptomonedas. Existen varias maneras de conseguir robar criptomonedas y varios niveles son atacados.

SponsoredLa rápida creación de nuevos protocolos sin una seguridad testada propician exploits o hacks masivos, DeFi es el sector más castigado por esta práctica. Al nivel del usuario medio de criptomonedas los ataques clásicos mediante técnicas de phising o ransomware siguen cosechando éxitos.

Como defensa, existen soluciones como las hardware wallets (denominadas también como cold wallets). Estás pretenden desconectar de Internet tu código privado para confirmar una transacción. Sin embargo, Kaspersky ha destacado una nueva práctica a la que se debe estar atento, la manipulación previa de los dispositivos.

El caso de la manipulación del hardware de un Trezor Wallet

Recientemente uno de sus clientes pudo observar cómo su wallet de criptomonedas realizaba una transferencia sin su permiso.

El acto era extraño ya que el monedero estaba ligado a su cold wallet de Trezor (Modelo Trezor Model T). Este hardware wallet necesita que se apriete un botón físico en el dispositivo para confirmar una orden. La víctima tenía el dispositivo guardado en una caja fuerte en la que una conexión a Internet era imposible, ¿entonces qué pasó?

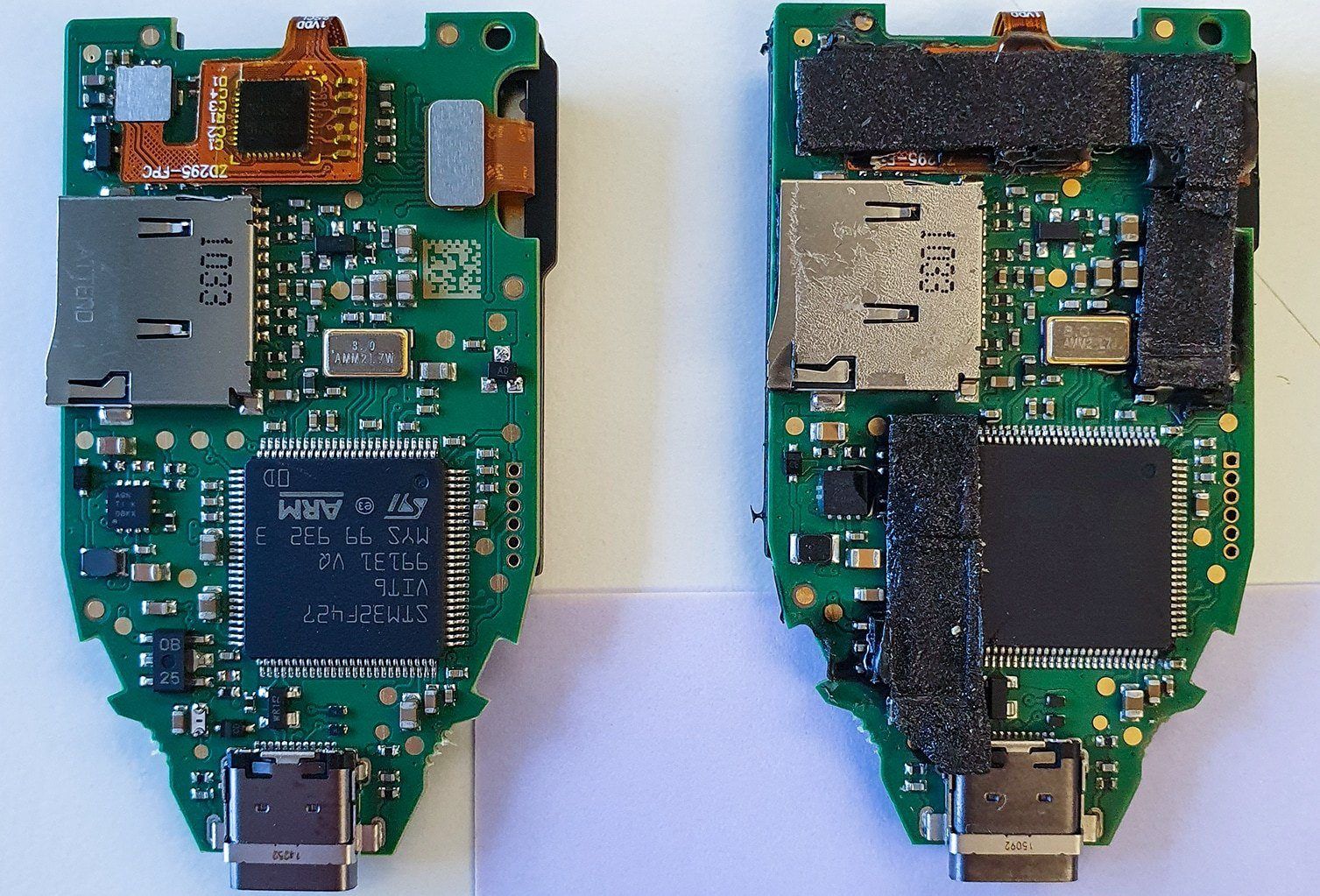

La firma investigó el caso y a primera vista no encontró nada extraño en el dispositivo en sí. Sin embargo, decidieron revisar el interior del dispositivo y se encontraron con una manipulación del hardware.

SponsoredAl intentar abrir la carcasa del Trezor ya encontraron pistas de que algo estaba mal, existía “grandes cantidades de pegamento y cinta adhesiva de doble cara en lugar de la unión ultrasónica utilizada en los Trezors de fábrica”. En el interior descubrieron un nuevo “microcontrolador totalmente diferente que mostraba restos de haber sido soldado”. En lugar del STM32F427 original, la unidad tenía un STM32F429, y este desactivaba algunos mecanismos de seguridad esenciales.

La conclusión es que el dispositivo no era realmente una wallet de Trezor. “Se trataba de un clásico ataque a la cadena de suministro en el que una víctima desprevenida compró un dispositivo ya pirateado”.

Los criminales robaron los fondos de manera remota al tener la clave privada

El hecho de que los atacantes fueran capaces de realizar una transacción mientras el monedero offline estaba guardado en la caja fuerte de su propietario significa que, o bien copiaron la clave privada después de generarla, o lo tenían de manera previa.

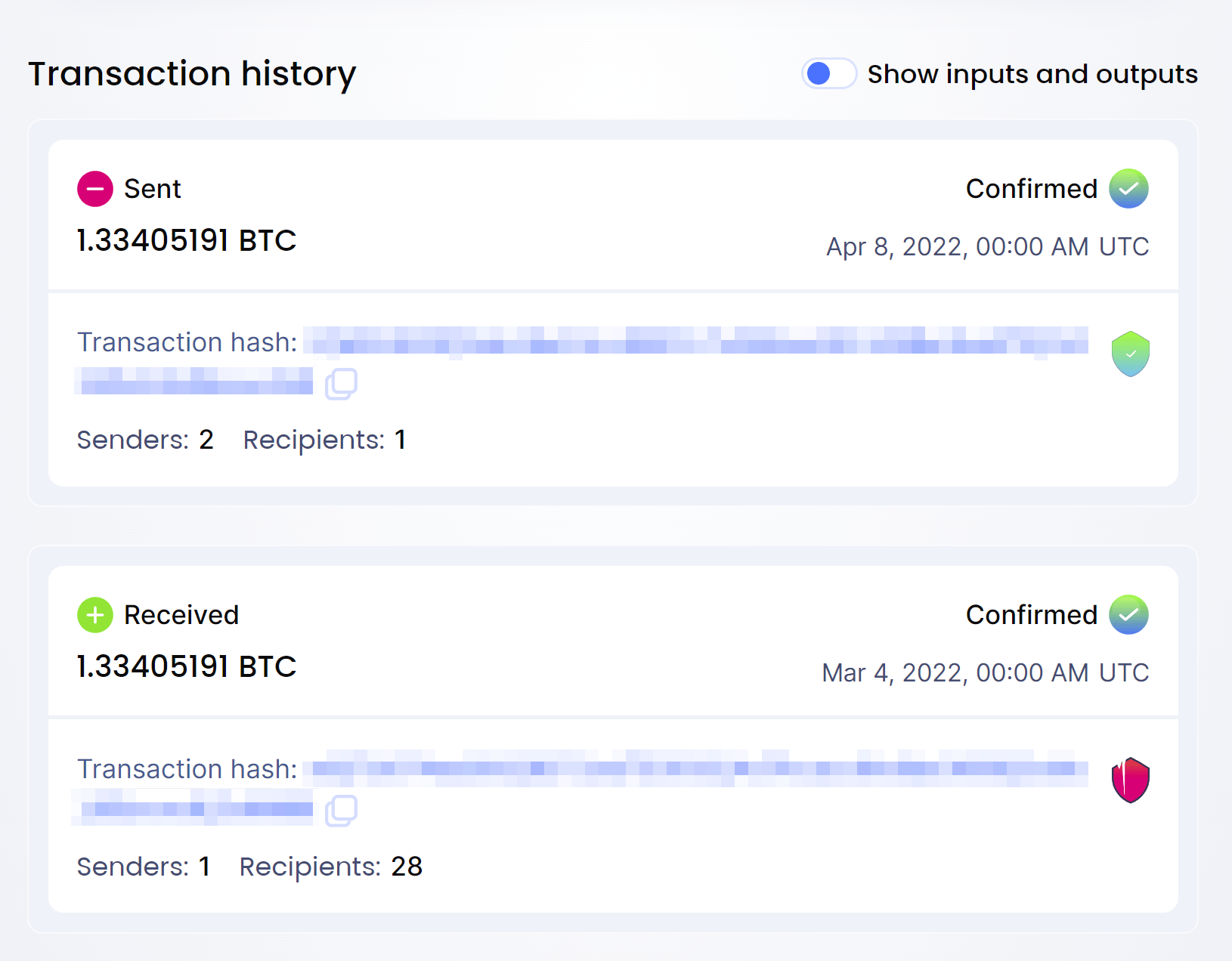

Según el historial de transacciones, no tenían ninguna prisa, y esperaron un mes entero después de que se acreditara el monedero por primera vez antes de hacerse con el dinero.

El modus operandi era el siguiente:

- Se eliminó el hardware que detecta si el dispositivo es original: se eliminaron las comprobaciones del cargador de arranque de los mecanismos de protección y las firmas digitales.

- La frase semilla utiliza una pregenerada en el software pirateado: en la fase de inicialización o al reiniciar el monedero, la frase semilla generada aleatoriamente se sustituía por una de las 20 frases semilla pregeneradas guardadas en el firmware pirateado. El propietario empezaba a utilizarla en lugar de una nueva y única.

- Manipulación de la contraseña para el seed phrase: si el usuario optaba por establecer una contraseña de protección de la semilla maestra adicional, sólo se utilizaba su primer símbolo (a…z, A…Z, 0…9 o ! para cualquier carácter especial). Esto permitía que, junto con la opción sin contraseña, habría sólo 64 combinaciones posibles. Esto facilitaría descifrar una cartera falsa ya que sólo había que considerar 64*20=1280 variantes.

Existen varias medidas para salvaguardarse de estos ataques. La principal sería comprar el monedero directamente desde el portal del vendedor oficial y elegir modelos con versiones especiales de microcontroladores protegidos. En este caso, el usuario compró el dispositivo desde un portal externo a la cadena oficial.