La empresa de ciberseguridad SlowMist ha descubierto una sofisticada operación de phishing de Lazarus Group, un colectivo de hackers de Corea del Norte, que consistía en hacerse pasar por un socio de Fenbushi Capital en LinkedIn.

Este esquema tenía como objetivo explotar el acceso de los empleados y robar sus valiosos criptoactivos.

Los ataques de phishing de criptomonedas se intensifican

Fenbushi Capital, una empresa de capital riesgo blockchain con sede en Shanghái desde 2015, ha estado a la vanguardia del apoyo a proyectos innovadores en todos los continentes.

El nombre de la empresa y su reputación en la remodelación de sectores como las finanzas y la sanidad la convirtieron en un frente atractivo para los malos actores.

Según el director de seguridad de la información de SlowMist, que se hace llamar 23pds, Lazarus Group creó identidades falsas en LinkedIn, haciéndose pasar por socios de Fenbushi Capital.

Se ponían en contacto con objetivos potenciales bajo el pretexto de oportunidades de inversión o de establecer contactos en conferencias.

“¡Cuidado con el ataque Lazarus al falso Fenbushi Capital en LinkedIn!”. , alertó 23pds.

La semana pasada, SlowMist ya hizo una alerta similar. La compañía descubrió que actualmente Lazarus Group se dirige a personas a través de LinkedIn para robar privilegios o activos de los empleados a través de malware.

Lea más: Top 10 hacks de criptomonedas que causaron pérdidas multimillonarias en 2023

El método de operación era sistemáticamente engañoso. En primer lugar, los hackers se dirigían a ejecutivos de alto nivel o personal de recursos humanos a través de LinkedIn. Se hacían pasar por buscadores de empleo especializados en desarrollo React o blockchain.

A continuación, animaban a los empleados desprevenidos a ver su repositorio de codificación y ejecutar un código que demostrara su competencia. Sin embargo, este código era malicioso, diseñado para comprometer la seguridad del sistema y facilitar el acceso no autorizado.

No es la primera vez que Lazarus Group utiliza LinkedIn

Esta estrategia no era la primera vez que Lazarus Group utiliza LinkedIn como herramienta para sus actividades. En un incidente notable de julio de 2023, un programador de CoinsPaid en Estonia fue engañado para que descargara un archivo malicioso.

El suceso ocurrió durante lo que se hizo pasar por una entrevista de trabajo a través de un enlace de vídeo. Este fallo de seguridad provocó un devastador robo de 37 millones de dólares a CoinsPaid.

“El ataque en sí fue muy rápido. Son profesionales”, comentó Pavel Kashuba, cofundador de CoinsPaid.

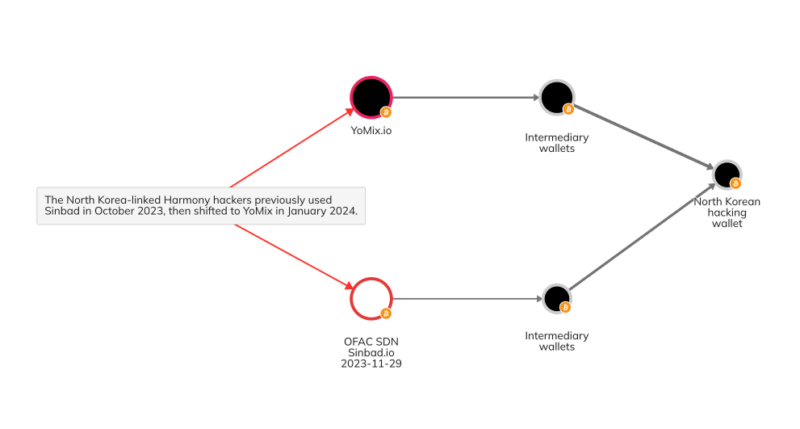

Otros análisis de Chainalysis ponen de relieve que grupos como Lazarus han adaptado y perfeccionado sus métodos para blanquear los fondos robados.

Lea más: Conozca algunas alternativas a Tornado Cash en 2024

Tras el desmantelamiento de mezcladores populares como Sinbad y la sanción de Tornado Cash, los hackers norcoreanos han cambiado a nuevas tecnologías. Ahora utilizan el mezclador YoMix, basado en Bitcoin, para ocultar sus transacciones.

Utilizando técnicas avanzadas de blanqueo como el chain hopping y los bridges cross-chain, Lazarus Group ha seguido mejorando sus estrategias. Su objetivo es eludir la detección y maximizar el valor extraído de las actividades ilícitas.