El fabricante de monederos de hardware Ledger ha sufrido otra violación masiva de datos por segunda vez este año. La exposición de la información personal de miles de clientes ha aumentado la amenaza de SIM swapping como vector de ataque.

Por segunda vez este año, los datos personales de los compradores de monederos Ledger han sido filtrados. La filtración fue publicada por varios miembros de la comunidad cripto que encontraron archivos que supuestamente contenían la “base de datos completa” de los clientes de Ledger con sus respectivos correos electrónicos, números de teléfono e incluso direcciones físicas.

Datos de Ledger son filtrados (nuevamente)

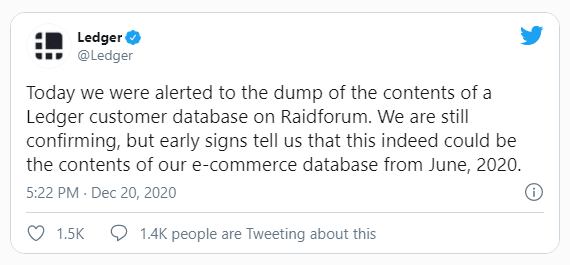

Ledger restó importancia a la violación de datos al afirmar que eran datos antiguos de la violación del servidor de junio de 2020.

Una ola de ataques de phishing siguió al hack del pasado mes de junio. Ledger afirmó originalmente que “solo” se filtraron alrededor de 9.500 datos de usuarios, pero ahora resultan hasta 270.000.

Los investigadores de la industria lo llamaron “imperdonable”:

“En mi opinión, esta fuga de Ledger es imperdonable. Simplemente no puede vender monederos de hardware y almacenar la información personal de sus clientes en un servidor en línea. Cortar negocios con ellos, la única forma en que las empresas en este espacio aprenderán a tomar en serio nuestra seguridad física “.

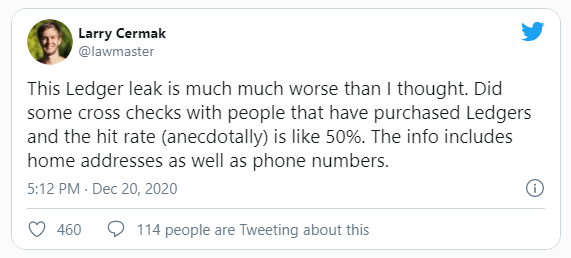

El analista Larry Cermak dijo que esta última filtración fue “mucho peor” que la anterior:

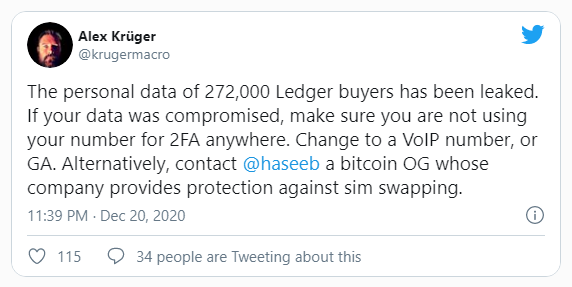

Ahora también existe el peligro inherente de que los ataques de SIM swapping se utilicen para apuntar a los clientes de Ledger ahora que se han filtrado sus números de teléfono y direcciones.

¿Qué es el SIM swapping y cómo evitarlo?

El analista de la industria Alex Krüger advirtió sobre una ola inminente de ataques de SIM swapping luego de la filtración de Ledger. Dado que se filtraron números de teléfono y los teléfonos inteligentes se utilizan normalmente para autenticar transacciones, las consecuencias podrían ser devastadoras:

El SIM swapping ocurre cuando un atacante se pone en contacto con el operador de telefonía móvil/inalámbrico de la víctima y puede convencer al empleado del centro de llamadas de que es la víctima utilizando datos personales robados.

Con un arsenal de datos nuevos que incluyen direcciones de correo electrónico, el número de teléfono en sí e incluso direcciones físicas para los usuarios de Ledger, esto sería relativamente fácil de lograr para los ciberdelincuentes.

El atacante luego le pide al proveedor que active una nueva tarjeta SIM conectada al número de teléfono de la víctima en un nuevo teléfono en su poder. Con esto, pueden acceder a las medidas de seguridad 2FA utilizadas por los dispositivos Ledger y los exchanges de criptomonedas. Lo que sucede a continuación es inevitable: un monedero de hardware vacío.

La Comisión Federal de Comercio de Estados Unidos emitió una guía de advertencia y prevención que incluye sugerencias para limitar el intercambio de información personal. Sin embargo, cuando las empresas a las que se les confía seguridad no pueden proteger los datos por sí mismas, ¿qué esperanza tiene el consumidor?

Como varios usuarios de Ledger han descubierto dolorosamente, los criptoactivos se pueden robar fácilmente de los monederos de hardware. Se deja que las víctimas sufran solas cuando sucede, ya que por lo general hay poco o ningún recurso por parte de los fabricantes.

Descargo de responsabilidad

Descargo de responsabilidad: en cumplimiento de las pautas de Trust Project, BeInCrypto se compromete a brindar informes imparciales y transparentes. Este artículo de noticias tiene como objetivo proporcionar información precisa y oportuna. Sin embargo, se recomienda a los lectores que verifiquen los hechos de forma independiente y consulten con un profesional antes de tomar cualquier decisión basada en este contenido.