El trabajo de un grupo de investigadores permitió descubrir una nueva campaña actualmente activa de minería de criptomonedas que imita la aplicación Google Desktop Translate. También encontraron otro tipo de ‘software‘ para infectar los equipos de las víctimas.

La compañía de ciberseguridad Check Point aseguró que esta campaña operó con éxito durante años y se ha cobrado unas 111,000 víctimas en 11 países desde 2019, según ha puntualizado en un comunicado remitido a Europa Press.

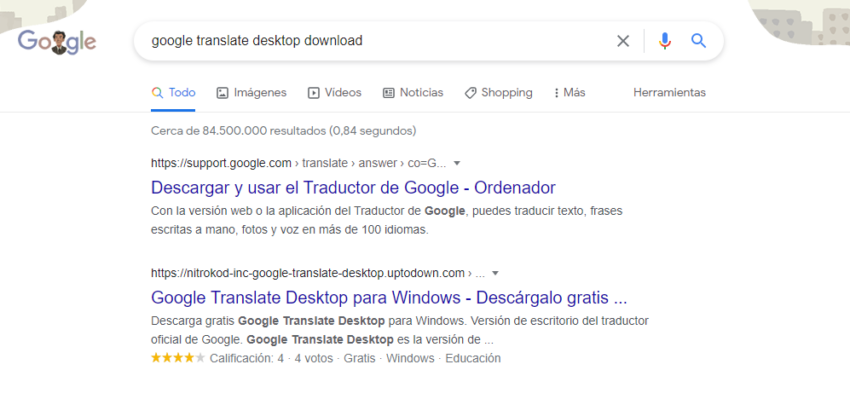

Al parecer, los ciberdelincuentes lanzan el ‘software‘ gratuito disponible en sitios web populares, como Softpedia y Uptodown. No obstante, este también se puede encontrar fácilmente a través de Google.

Concretamente, cuando teclean ‘Google Translate Desktop download’ en el buscador. Tras instalar el ‘software‘, los atacantes retrasan el proceso de infección durante semanas para asegurarse de que elimina los rastros de la descarga original.

Desde Check Point destacan que el éxito de esta campaña, creada por una entidad de habla turca llamada Nitrokod, se debe a que los hackers han implementado algunas estrategias clave.

Entre ellas, la prórroga del inicio de actividad del ‘software‘ malicioso, que se ejecuta por primera vez casi un mes después de la instalación del programa falsificado. Además, este se entrega después de 6 etapas anteriores de programas infectados.

Cómo trabaja el software malicioso

La cadena de infección continúa tras el mencionado retraso utilizando un mecanismo de tareas programadas. De este modo los atacantes pueden eliminar todas sus pruebas en ese período de tiempo.

En cuanto a la metodología, esta campaña se caracteriza porque la infección comienza con la instalación de un programa o servicio previamente infectado y descargado de una página web.

Entonces, se instala una aplicación real de imitación de Google Translate y se suelta un archivo de actualización en el disco que inicia una serie de cuatro ‘doppers‘ hasta que se suelta el ‘malware‘ real.

Una vez ejecutado, se conecta a su servidor de comando y control (C&C). El siguiente paso es obtener una configuración para el programa de minado de criptomonedas XMRig y, finalmente, comienza su actividad.

Para evitar este tipo de ataques, desde la empresa de ciberseguridad recomiendan tener en cuenta los dominios de las páginas web. Además. resulta indispensable detectar posibles errores ortográficos en ellas, así como en los remitentes de correo electrónico desconocidos.

También es aconsejable descargar ‘software’ solo de editores y proveedores autorizados y conocidos, y prevenir los ataques de día cero, con una arquitectura integral y actualizada.

Descargo de responsabilidad

Descargo de responsabilidad: en cumplimiento de las pautas de Trust Project, BeInCrypto se compromete a brindar informes imparciales y transparentes. Este artículo de noticias tiene como objetivo proporcionar información precisa y oportuna. Sin embargo, se recomienda a los lectores que verifiquen los hechos de forma independiente y consulten con un profesional antes de tomar cualquier decisión basada en este contenido.