La división de ciberseguridad de BlackBerry identificó las familias de malware y las herramientas más frecuentes en las infracciones de “cryptojacking” entre marzo y mayo.

Los criptojackers, que se cree que son rusos, hackearon los sistemas basados en Linux con la herramienta de código abierto XMRig y la red de bots Prometei.

SponsoredBlackBerry destaca el creciente arsenal de herramientas de malware

Según BlackBerry, los hackers inicialmente lanzaron Prometei a los servidores VMWare ESXi basados en Linux en todos los países excepto Rusia, Ucrania, Bielorrusia y Kazajstán. Los hacks posteriores excluyeron solo los sistemas rusos.

Presente desde al menos 2020, Prometei aprovecha diferentes dominios de Internet, lo que dificulta su rastreo y detención. Además, la botnet se ejecuta en máquinas con Windows.

Los hackers utilizaron Prometei para extraer criptomonedas como Monero.

El equipo de BlackBerry también descubrió que SmokeLoader, categorizado como un “cuentagotas” en la jerga de ciberseguridad, es una herramienta preferida por los hackers para cargar malware.

Distribuido a través de spam y varios ataques de phishing, SmokeLoader sobrevive a los reinicios y se oculta en operaciones informáticas legítimas.

Después de la instalación, puede descargar y cargar más malware y frustrar los intentos de cuarentena.

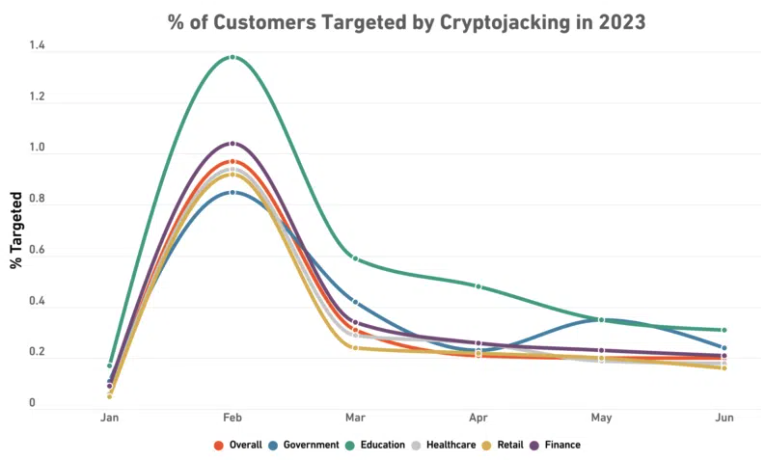

La firma de seguridad cibernética SonicWall informó recientemente que los incidentes de cryptojacking aumentaron un 399% año tras año a fines de junio. Los hackers se dirigieron a la nube de Oracle y también violaron dispositivos macOS a través del malware de cryptojacking HonkBox incrustado en aplicaciones descifradas.

Los actores patrocinados por el estado en Corea del Norte y otras regiones que enfrentan sanciones o prohibiciones mineras a menudo están detrás del cryptojacking.

Herramientas de malware dirigidas a usuarios de Apple

Recientemente, los investigadores de SlowMist informaron sobre un hack que interceptaba la autenticación de dos factores (2FA) en dispositivos macOS e iOS.

El truco permite a los actores de amenazas agregar su número a los métodos de autenticación 2FA utilizados para acceder a iCloud.

Una vez dentro, los hackers pueden acceder fácilmente a los datos del monedero que el usuario almacenó en la nube. El proveedor de monederos MetaMask advirtió a los usuarios a principios de este año que la configuración predeterminada en los dispositivos Apple almacenaba sus frases iniciales de billetera en iCloud.

El medio de noticias de Apple 9to5mac también informó recientemente sobre una herramienta maliciosa de acceso remoto a macOS disponible en la dark web.

Si bien no está diseñada específicamente para el robo de criptomonedas, se cree que la herramienta “otorga acceso completo a las Mac”, lo que podría llevar a que los monederos se vean comprometidos.