Cyble Research and Intelligence Labs (CRIL) descubrió recientemente un malware en TikTok con capacidad de robar monederos cripto. La mayoría de las fuentes de difusión provienen de serie de sitios web de phishing que se hacen pasar por software de edición de video.

Estos sitios fraudulentos atraen a los usuarios para que descarguen y ejecuten diversos tipos de malware, como stealers y RAT. En estas campañas, los actores de amenazas (TA) se dirigieron específicamente a la herramienta de edición de video CapCut, un producto de ByteDance, la misma empresa matriz que es dueña de TikTok.

SponsoredLa creciente popularidad de la aplicación en varios países la convierte en un señuelo atractivo para los TA en los últimos años. Además, con la prohibición impuesta a CapCut por Taiwán, India y varios otros países, es probable que los usuarios busquen activamente medios alternativos para descargar la aplicación, sin saber que se están exponiendo al riesgo de encontrar estos sitios web maliciosos.

El phishing se infiltra en CapCut

Varios han estado utilizando el sitio web de phishing de CapCut como plataforma para difundir diversas familias de malware. En un caso notable, se utilizó un sitio web de phishing para alojar el stealer Offx, mientras que en otra campaña, un sitio web de phishing sirvió como anfitrión de BatLoader, que posteriormente entregó el stealer redline a los sistemas objetivo.

La aplicación oficial de TikTok ha sido descargada más de 500 millones de veces en la tienda de aplicaciones de Google, conocida como Play Store. Sin embargo, debido a que la aplicación es desarrollada por ByteDance, una empresa de software con sede en China, ha generado gran interés y análisis en el mundo occidental.

Varios países expresan preocupación por la posibilidad de que el gobierno chino ejerza presión sobre ByteDance para acceder a datos sensibles y compartirlos con las autoridades, lo que podría comprometer la privacidad de los usuarios.

En las últimas semanas, estas preocupaciones se han intensificado, ya que el gobierno de Estados Unidos ha prohibido a sus empleados instalar la aplicación en dispositivos móviles oficiales. Además, países como Taiwán e India también han implementado prohibiciones similares a nivel nacional.

Como resultado, las personas están buscando formas alternativas de descargar la aplicación, y es aquí donde entran los delincuentes. Han creado varios sitios web maliciosos que simulan ofrecer la aplicación de edición de video para su descarga, pero en realidad están distribuyendo dos variantes de malware: Offx Stealer y RedLine Stealer.

SponsoredOffx es un malware que se ejecuta en los sistemas operativos Windows 8, 10 y 11. Una vez instalado, muestra un mensaje de error a la víctima mientras continúa funcionando en segundo plano. Por otro lado, RedLine Stealer es conocido como uno de los infostealers más populares y notorios del mundo.

Modus operandi del malware

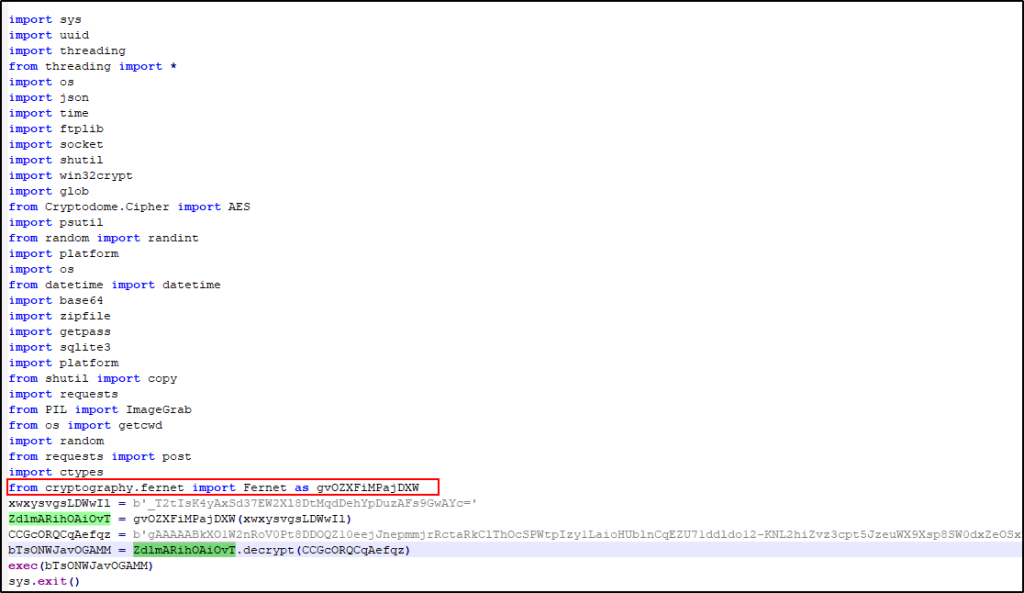

El malware mencionado en el informe está programado utilizando el lenguaje de programación Python. Estos programas maliciosos son compilados utilizando la herramienta PyInstaller, lo que indica que están escritos en Python y empaquetados en un ejecutable para su distribución.

Este malware permite a los actores maliciosos extraer datos almacenados en navegadores web y aplicaciones, como credenciales de inicio de sesión e información de tarjetas de crédito, entre otros. También tiene la capacidad de robar datos de monederos de criptomonedas y más.

El informe proporciona detalles técnicos sobre el funcionamiento de estos malwares. Por ejemplo, el Offx Stealer, una vez ejecutado, muestra una ventana emergente con un mensaje de error falso para engañar al usuario. Mientras tanto, continúa ejecutándose en segundo plano sin el conocimiento del usuario. Este stealer está diseñado para robar información confidencial de los sistemas operativos Windows 8, 10 y 11.

El Offx Stealer utiliza diferentes funciones para llevar a cabo su modus operandi. Una de estas funciones es la extracción de contraseñas almacenadas en los navegadores web. El malware lee y analiza el archivo “Local State” de múltiples navegadores en busca de claves encriptadas.

Luego, utiliza la función “CryptUnprotectData()” para descifrar estas claves y obtener la clave maestra necesaria para desencriptar la información de inicio de sesión almacenada en los archivos “Login Data” de los navegadores. El malware extrae los nombres de usuario y contraseñas de los campos específicos en estos archivos y los guarda en un archivo de texto.

Además de las contraseñas, el Offx Stealer también roba datos de cookies de los navegadores. Accede a los archivos de cookies de los navegadores y extrae información como datos de sesión, tokens de autenticación u otra información específica del usuario asociada a los sitios web visitados.