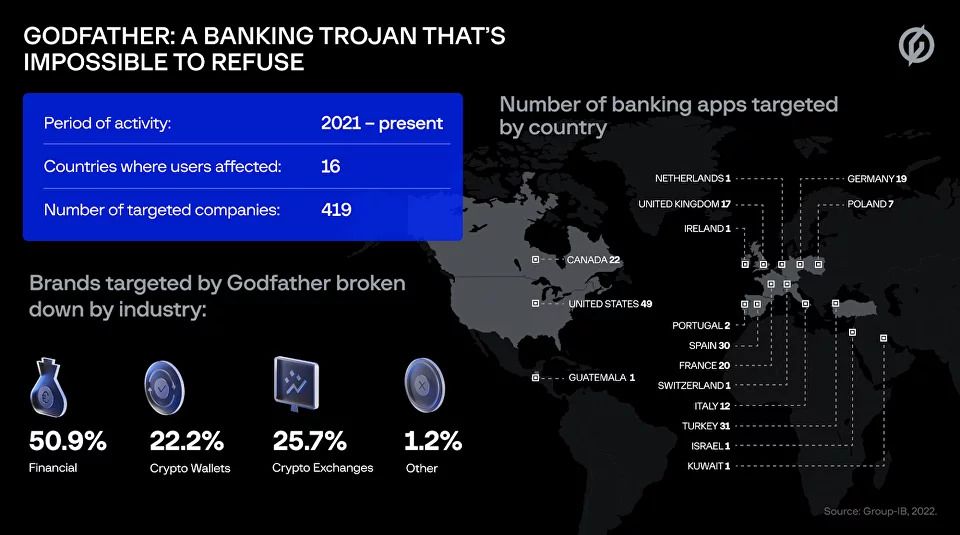

Detectaron un nuevo tipo de virus troyano. En esta ocasión afectó a más de 400 aplicaciones del sistema Android, entre ellas 95 monederos de criptomonedas. El trabajo que permitió dar con la situación corrió por cuenta de un equipo de investigación perteneciente a la empresa de seguridad Group-IB. Entre los detalles del trabajo el virus se encuentra operativo desde marzo de 2022, cuando se detectaron las primeras vulnerabilidades. Al día de hoy, muchos usuarios podrían estar infectados.

El atacante lleva por nombre Godfather (El Padrino) y su principal objetivo son las aplicaciones bancarios. Godfather está diseñado para permitir que hackers obtengan credenciales de inicio de sesión para aplicaciones bancarias y otros servicios financieros, y vacíen las cuentas. Hasta la fecha, sus víctimas incluyen usuarios de más de 400 objetivos internacionales, incluidas aplicaciones bancarias, monederos de criptomonedas y exchanges.

La herramienta podía generar notificaciones que redirigían a páginas webs fraudulentas, donde se les pedía datos personales a los usuarios, luego capturados por los servidores de los delincuentes. Abajo de Godfather se esconde un antiguo troyano bancario llamado Anubis, cuya funcionalidad quedó obsoleta debido a las actualizaciones de Android y los esfuerzos de los proveedores de detección y prevención de malware.

Resultados clave

El equipo de investigación describe en detalle a quién ataca Godfather, cómo lo hace y qué heredó este troyano bancario de su predecesor.

- Threat Intelligence de Group-IB detectó más de 400 empresas financieras internacionales objetivo del troyano bancario Godfather Android entre junio de 2021 y octubre de 2022.

- La mitad de las empresas financieras objetivo eran bancos. Los monederos y los exchanges de criptomonedas también fueron atacados.

- Los objetivos incluyen 49 empresas con sede en Estados Unidos, 31 empresas con sede en Turquía y 30 empresas con sede en España. Los proveedores de servicios financieros en Canadá, Francia, Alemania, Reino Unido, Italia y Polonia también estuvieron entre los más afectados.

- El predecesor de Godfather es otro troyano bancario llamado Anubis.

- Los desarrolladores del virus usaron el código fuente de Anubis como base y lo modernizaron para las versiones más nuevas de Android, agregando funciones relevantes y eliminando otras, como el cifrado de archivos.

- Godfather superpone falsificaciones web en dispositivos infectados que aparecen cuando un usuario interactúa con una notificación de señuelo o intenta abrir una de las aplicaciones legítimas a las que apunta Godfather.

- Cualquier dato, como nombres de usuario y contraseñas, ingresados en las falsificaciones web es recolectado. Godfather también puede filtrar SMS y enviar notificaciones para eludir la autenticación de dos factores.

- Según los canales de Telegram analizados por Group-IB, Godfather se distribuye a través del modelo Malware-as-a-Service .

- Basado en la infraestructura de red de Godfather, este troyano bancario se distribuye a través de aplicaciones de señuelo alojadas en Google Play.

Troyano es una categoría que se da a los virus que infectan dispositivos digitales a través de otras aplicaciones aparentemente inofensivas. Estos son una analogía del Caballo de Troya de la Odisea de Homero.

Objetivos internacionales

Hasta la fecha, 215 bancos internacionales, 94 monederos y 110 exchanges de criptomonedas fueron víctimas de Godfather, a partir de octubre de 2022. La mayoría de las empresas objetivo están ubicadas en los Estados Unidos, Turquía, España, Canadá, Alemania, Francia y el Reino Unido. Curiosamente, Godfather ahorra a los usuarios en los países postsoviéticos. Si las preferencias del sistema de la posible víctima incluyen uno de los idiomas de esa región, el troyano se cierra. Esto podría sugerir que los desarrolladores de Godfather hablan ruso.

Una técnica de firma que se encuentra en la funcionalidad de cualquier troyano bancario de Android es el uso de falsificaciones web (páginas HTML creadas por los actores de amenazas que se muestran sobre aplicaciones legítimas), y Godfather las tiene en abundancia.

Las páginas falsas que Godfather puede superponer en dispositivos infectados aparecen después de que los usuarios hacen clic en notificaciones de señuelo o abren aplicaciones legítimas a las que apunta el virus. Todos los datos ingresados en las páginas web falsas (como nombres de usuario y contraseñas) se filtran a servidores de comando y control (C&C).

Las funcionalidades de Godfather también incluyen:

- Grabar la pantalla del dispositivo de la víctima

- Establecimiento de conexiones VNC

- Lanzamiento de registradores de teclas

- Exfiltración de notificaciones push (para eludir la autenticación de dos factores); las versiones anteriores del troyano también exfiltraban los mensajes SMS

- Reenvío de llamadas (para omitir la autenticación de dos factores)

- Ejecutando solicitudes USSD

- Envío de mensajes SMS desde dispositivos infectados

- Lanzamiento de servidores proxy

- Establecimiento de conexiones WebSocket (agregado a la nueva versión de septiembre de 2022 de Godfather)