La industria vivió una gran escalada en el robo global de criptomonedas en 2025, con pérdidas que superan los 3,4 mil millones de dólares entre enero y principios de diciembre, según un nuevo informe de Chainalysis.

El aumento fue causado principalmente por hackers relacionados con Corea del Norte, quienes fueron responsables de la mayoría de los fondos robados durante el año.

Desentrañando las acciones de Corea del Norte y el robo récord de 2 mil millones de dólares en criptomonedas

En su último informe, la firma de análisis de blockchain Chainalysis señaló que hubo una caída importante en la frecuencia de ataques de la República Popular Democrática de Corea (RPDC). Aun así, lograron un año récord en cuanto a robo de criptomonedas.

SponsoredLos hackers norcoreanos robaron al menos 2,02 mil millones de dólares en activos digitales en 2025. Esto representa un aumento del 51% en comparación año con año. Si se compara con los niveles de 2020, la cantidad refleja un aumento aproximado de 570%.

“El récord de este año se logró con un número significativamente menor de incidentes conocidos. Este cambio—menos incidentes con rendimientos mucho mayores—refleja el impacto del gran hackeo a Bybit en marzo de 2025,” señaló Chainalysis.

Además, el informe reveló que los actores vinculados a la RPDC fueron responsables del récord del 76% de todas las vulneraciones a servicios durante el año.

En conjunto, las cifras de 2025 elevan la estimación mínima acumulada de fondos en criptomonedas robados por Corea del Norte hasta los 6,75 mil millones de dólares.

“Esta evolución es una continuación de una tendencia a largo plazo. Los hackers de Corea del Norte siempre han mostrado un alto nivel de sofisticación y sus operaciones en 2025 demuestran que siguen evolucionando tanto en sus tácticas como en sus objetivos preferidos,” dijo Andrew Fierman, jefe de inteligencia de seguridad nacional de Chainalysis, a BeInCrypto.

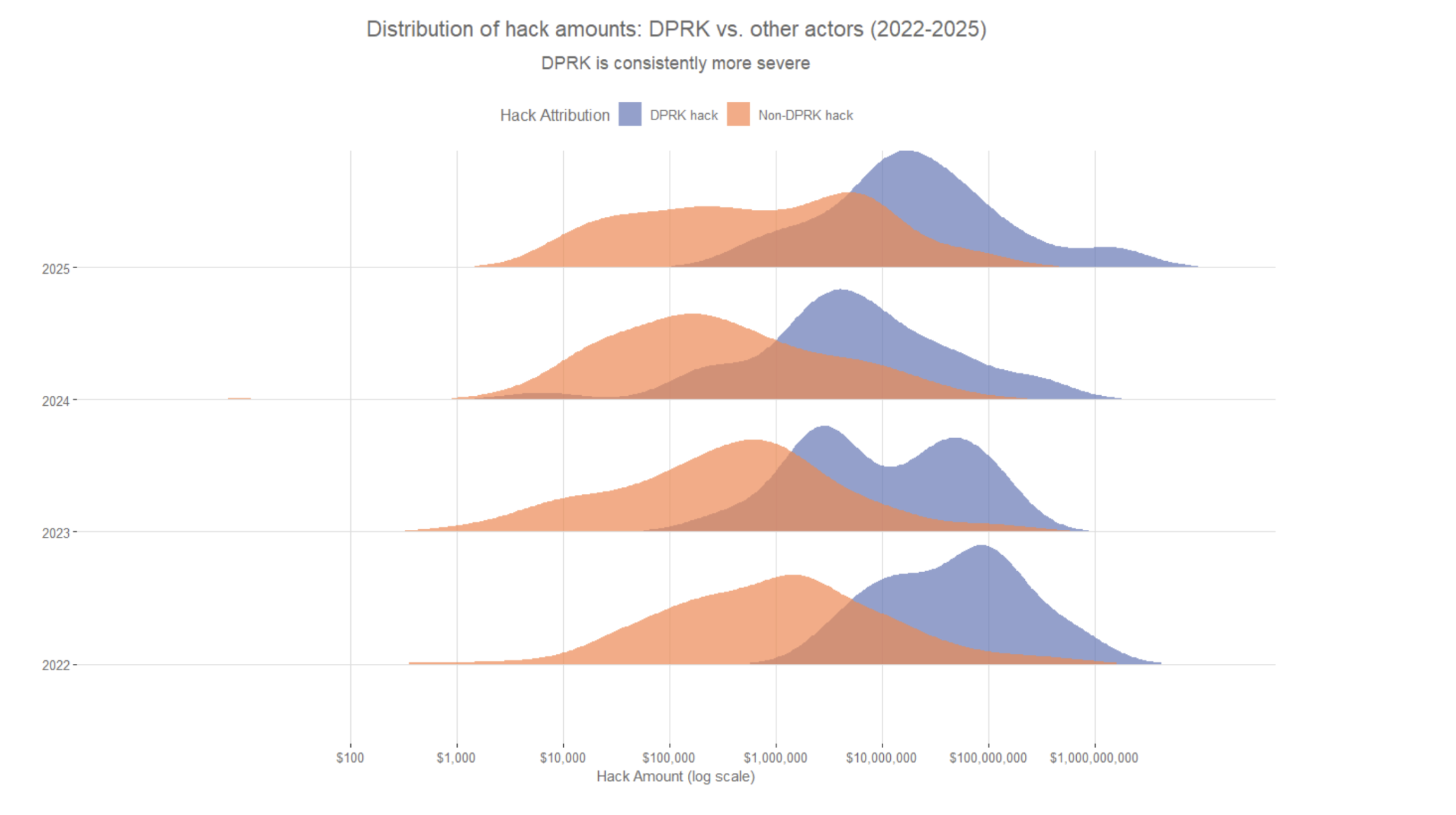

Con datos históricos, Chainalysis determinó que la RPDC sigue realizando ataques de valores mucho más altos que otros actores amenazantes.

“Este patrón refuerza que cuando los hackers norcoreanos atacan, apuntan a grandes servicios y buscan lograr el máximo impacto,” dice el informe.

Según Chainalysis, los hackers vinculados a Corea del Norte están generando resultados aún mayores al colocar operativos en puestos técnicos dentro de empresas relacionadas con criptomonedas. Esta táctica, una de las principales formas de ataque, permite a estos atacantes tener acceso privilegiado y ejecutar intrusiones más dañinas.

En julio, el investigador blockchain ZachXBT publicó un reportaje alegando que los operativos de Corea del Norte infiltraron entre 345 y 920 puestos de trabajo en la industria cripto.

Sponsored Sponsored“Parte de este año récord probablemente refleja una mayor dependencia de la infiltración de trabajadores de IT en exchanges, custodios y empresas web3, lo que puede acelerar el acceso inicial y el movimiento lateral antes de grandes robos,” indicó el informe.

Los actores maliciosos también han adoptado tácticas de estilo reclutamiento, haciéndose pasar por empleadores para atacar a personas que ya trabajan en el sector.

Además, BeInCrypto informó recientemente que hackers se hicieron pasar por contactos de confianza de la industria en falsas reuniones de Zoom y Microsoft Teams. Con esta táctica, robaron más de 300 millones de dólares.

“La RPDC siempre buscará identificar nuevos vectores de ataque, y áreas donde existan vulnerabilidades para explotar fondos. Al sumar esto a la falta de acceso del régimen norcoreano a la economía global, resulta en una amenaza estatal motivada y sofisticada que intenta conseguir el mayor capital posible. Como resultado, los robos de claves privadas de servicios centralizados han impulsado gran parte del volumen de explotaciones este año”, detalló Fierman.

Chainalysis revela el plan de lavado utilizado por hackers norcoreanos

Chainalysis encontró que el comportamiento de lavado de dinero de Corea del Norte es muy diferente al de otros grupos. El informe mostró que los actores vinculados a la RPDC tienden a lavar dinero en pequeñas cantidades on-chain, con poco más del 60% del volumen concentrado en transferencias menores a 500,000 dólares.

En cambio, los actores maliciosos que no son de la RPDC normalmente transfieren el 60% de los fondos robados en lotes mucho más grandes, que suelen ir de 1 millón a más de 10 millones de dólares. Chainalysis afirma que esta estructura refleja un enfoque más deliberado y sofisticado para el lavado de dinero, aunque Corea del Norte roba sumas totales mayores.

SponsoredLa empresa también identificó diferencias claras en el uso de servicios. Los hackers vinculados a la RPDC dependen mucho de servicios de movimiento de dinero y garantías en chino, así como de herramientas de bridge y mezcladores diseñados para ocultar el rastro de las transacciones. También usan plataformas especializadas, como Huione, para facilitar sus operaciones de lavado.

Por otro lado, otros actores de fondos robados interactúan más con exchanges descentralizados, plataformas centralizadas, servicios peer-to-peer y protocolos de préstamos.

“Estos patrones sugieren que la RPDC opera con limitaciones y objetivos diferentes a los de los ciberdelincuentes que no están respaldados por estados. Su fuerte uso de servicios profesionales de lavado de dinero en chino y traders OTC indica que los actores norcoreanos están muy integrados con criminales en la región Asia-Pacífico, y esto es coherente con el uso histórico de redes chinas por parte de Pyongyang para acceder al sistema financiero internacional,” mencionó la firma.

Chainalysis también observó un patrón recurrente de lavado de dinero que normalmente ocurre en un período de 45 días. En los días inmediatamente posteriores a un hack (Días 0-5), los actores vinculados a Corea del Norte dan prioridad a alejar los fondos robados de su origen. El informe señaló un fuerte aumento en el uso de protocolos DeFi y servicios de mezclado durante este periodo inicial.

En la segunda semana (Días 6-10), la actividad cambia hacia servicios que permiten una integración más amplia. Los fondos empiezan a llegar a exchanges centralizados y plataformas con requisitos mínimos de KYC.

La actividad de lavado sigue presente a través de servicios de mezclado secundarios, aunque con menor intensidad. Al mismo tiempo, se usan puentes entre blockchains para ocultar el movimiento de los fondos.

«Esta fase representa el periodo de transición crucial donde los fondos empiezan a avanzar hacia posibles puntos de salida», comentó la empresa.

En la fase final (Días 20-45), hay más interacción con servicios que facilitan la conversión o el retiro de fondos. Exchanges sin KYC, servicios de garantía, plataformas de intercambio instantáneo y servicios en chino destacan en esta etapa, junto con el uso renovado de exchanges centralizados para mezclar fondos ilícitos con actividad legítima.

Sponsored SponsoredChainalysis enfatizó que la ventana recurrente de lavado de 45 días ofrece información clave para las autoridades. También refleja las limitaciones operativas de los hackers y su dependencia de facilitadores específicos.

«Corea del Norte ejecuta una estrategia de lavado rápida y efectiva. Por eso, se requiere una respuesta ágil y coordinada de toda la industria. Las autoridades y el sector privado, desde exchanges hasta empresas de análisis de blockchain, deben coordinarse de forma efectiva para interceptar los fondos en cuanto haya una oportunidad, ya sea cuando los fondos pasan por stablecoins o lleguen a un exchange donde puedan congelarse de inmediato», comentó Fierman.

Aunque no todos los fondos robados siguen este cronograma, el patrón representa el comportamiento típico on-chain. Aun así, el equipo reconoció posibles puntos ciegos, ya que ciertas actividades, como transferencias de llaves privadas o transacciones OTC fuera de la blockchain, pueden no ser visibles solo con datos blockchain sin inteligencia complementaria.

Perspectivas para 2026

El Jefe de Inteligencia de Seguridad Nacional de Chainalysis comentó a BeInCrypto que Corea del Norte probablemente buscará cualquier vulnerabilidad disponible. Aunque los incidentes de Bybit, BTCTurk y Upbit este año sugieren que los exchanges centralizados están bajo más presión, las tácticas pueden cambiar en cualquier momento.

Exploits recientes que involucran a Balancer y Yearn también indican que los protocolos con mucho tiempo en el mercado pueden estar en la mira de los atacantes. Explicó:

«Aunque no podemos decir qué ocurrirá en 2026, sí sabemos que la RPDC buscará maximizar el retorno de sus objetivos, lo que significa que los servicios con grandes reservas deben mantener altos estándares de seguridad para asegurarse de no ser el próximo exploit».

El informe también subrayó que, a medida que Corea del Norte depende cada vez más del robo de criptomonedas para financiar prioridades estatales y evadir sanciones internacionales, la industria debe reconocer que este actor representa amenazas que funcionan bajo un conjunto de restricciones e incentivos muy diferente al de los cibercriminales comunes.

«El récord alcanzado por el país en 2025 —logrado con un 74% menos de ataques conocidos— sugiere que quizá solo estamos viendo la parte más visible de sus actividades», añadió Chainalysis.

La empresa indicó que el reto clave para 2026 será identificar y detener estas operaciones de alto impacto antes de que actores vinculados a la RPDC logren ejecutar otro incidente a la escala del hack de Bybit.