La Oficina Federal de Investigación de los Estados Unidos (FBI), la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA), el Centro Nacional de Ciberseguridad de los Países Bajos (NCSC-NL) y el Centro Europeo de Ciberdelincuencia (EC3) de Europol han emitido una advertencia conjunta sobre el ransomware Akira.

El grupo es responsable de ataques a más de 250 empresas y entidades de infraestructuras críticas desde marzo de 2023, principalmente en Norteamérica, Europa y Australia.

SponsoredFBI: Evolución y técnicas del ransomware de Akira

Los malos actores de Akira han acumulado unos 42 millones de dólares en pagos de rescates a fecha de 1 de enero de 2024. Se han dirigido a varios sectores, lo que ha suscitado una gran preocupación en organizaciones de todo el mundo.

Inicialmente escrito en C++, Akira cifró archivos con la extensión .akira. Sin embargo, han surgido variaciones. A partir de agosto de 2023, el grupo desplegó el ransomware Megazord basado en Rust, añadiendo una extensión .powerranges a sus archivos cifrados.

Algunos hacks incluyen ahora el despliegue de las variantes Megazord y Akira para aumentar su impacto. El FBI e investigadores de ciberseguridad han rastreado los métodos de acceso iniciales de Akira.

Leer más: Conoce las estafas de criptomonedas más notables de la historia

Por lo general, aprovechan vulnerabilidades conocidas en los servicios VPN de Cisco que carecen de autenticación multifactor (MFA). También consiguen entrar a través de protocolos de escritorio remoto, spear phishing y credenciales comprometidas.

Sponsored SponsoredUna vez dentro de una red, los hackers de Akira crean nuevas cuentas de dominio para mantener la persistencia. A continuación, utilizan herramientas de extracción de credenciales como Mimikatz para aumentar los privilegios.

El reconocimiento del sistema y la identificación de los controladores de dominio se realizan utilizando herramientas como SoftPerfect y Advanced IP Scanner, junto con comandos nativos de Windows. Los actores de Akira suelen desactivar el software de seguridad antes de desplazarse lateralmente por las redes comprometidas.

Se ha observado que PowerTool desactiva procesos antivirus para eludir la detección. Para robar datos confidenciales, los operadores de Akira utilizan herramientas de exfiltración como FileZilla, WinSCP y servicios de almacenamiento en la nube.

Sponsored SponsoredEstablecen canales de mando y control con AnyDesk, RustDesk y Cloudflare Tunnel. Fieles al modelo de doble extorsión, los actores de Akira cifran los sistemas después de robar los datos.

El FBI detecta forma de operar del ransomware que exige pagos en Bitcoin

Su nota de rescate incluye un código único y una URL .onion para contactar con ellos. No especifican una cantidad inicial de rescate, presionando a las víctimas para que negocien. Los rescates se pagan en Bitcoin a direcciones de monederos de criptomonedas proporcionadas por los actores de la amenaza.

Además, para ejercer una presión adicional, las amenazas de Akira amenazan con publicar los datos filtrados en la red Tor y, en algunos casos, han llamado a las empresas víctimas, según los informes del FBI. El FBI, CISA, EC3 y NCSC-NL han emitido recomendaciones exhaustivas para las técnicas de descubrimiento de sistemas y redes de los actores de la amenaza Akira.

SponsoredLeer más: Conoce los 10 hacks de criptomonedas más importantes en 2022

La aplicación de estas medidas de mitigación puede reducir significativamente el riesgo de éxito de un hack. CISA escribió en su informe:

“Además de aplicar medidas de mitigación, el FBI, CISA, EC3 y NCSC-NL recomiendan ejercitar, testar y validar el programa de seguridad de su organización frente a los comportamientos de amenaza asignados al marco ATT&CK for Enterprise de MITRE en este aviso.”

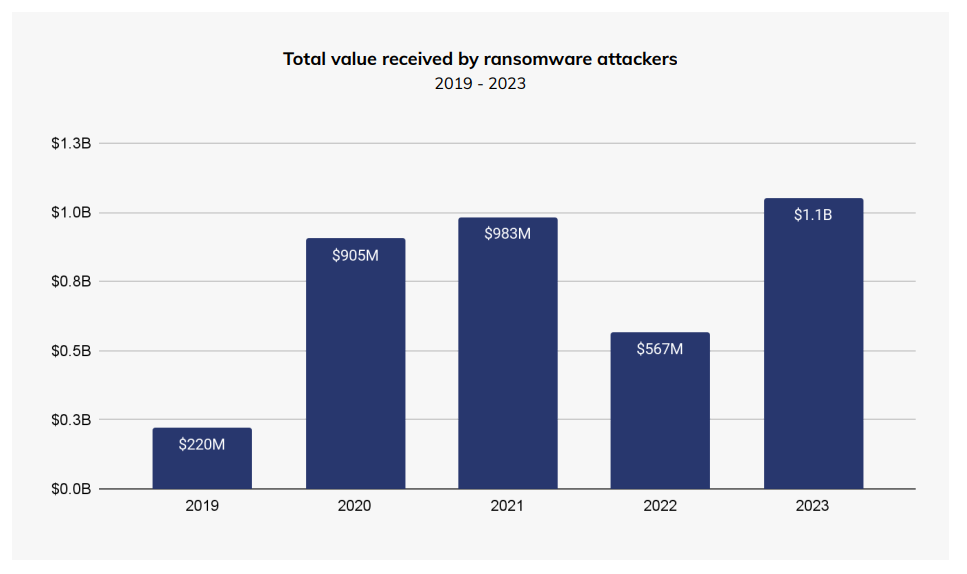

Según un informe de Chainalysis de febrero de 2024, los hacks de ransomware se intensificaron en 2023, con mil millones de dólares extorsionados a las víctimas. Esto pone de manifiesto la creciente amenaza cibernética y la necesidad de que las organizaciones mejoren sus ciberdefensas.

¿Tiene algo que decir sobre ransomware cripto u otro tema? Escríbanos o únase a la discusión en nuestro canal de Telegram. También puede encontrarnos en Facebook o X (Twitter).