El reciente hack de Bybit de 1,5 mil millones de dólares convirtió al Lazarus Group de Corea del Norte en uno de los 15 mayores holders de Ethereum en el mundo. La brecha envió ondas de choque a través del espacio cripto, alertando a los usuarios que anteriormente pensaban que Ethereum estaba entre las redes más seguras y descentralizadas.

En una conversación con BeInCrypto, representantes de Holonym, Cartesi y Komodo Platform discutieron las implicaciones de esta brecha, los pasos para frenar situaciones similares en el futuro y cómo se puede restaurar la confianza pública en Ethereum.

Un tipo diferente de brecha

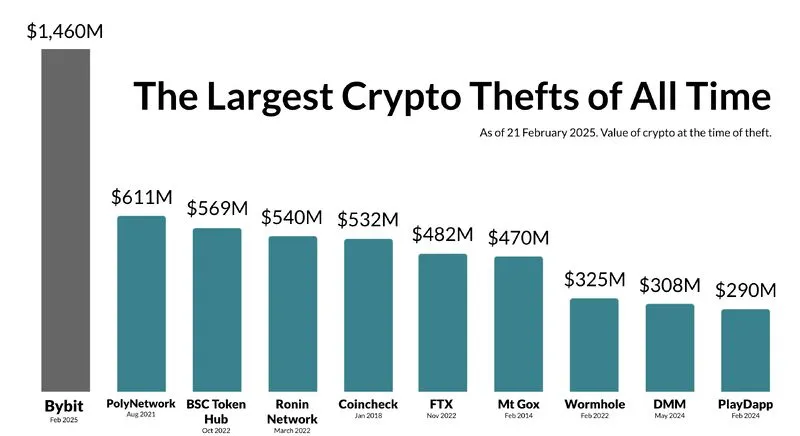

El hack de Bybit sacudió a la comunidad cripto no solo por la cantidad de fondos robados, sino también por la naturaleza de la brecha. Mientras que otras brechas en exchanges de criptomonedas, como el episodio de Mt. Gox en 2014 o el hack de Coincheck en 2018, involucraron claves privadas o compromisos directos de monederos de exchanges, la situación de Bybit fue diferente.

En lugar de robar claves privadas, los hackers manipularon el proceso de firma de transacciones, indicando que fue un ataque a nivel de infraestructura. El proceso de firma de transacciones fue el objetivo en lugar del almacenamiento de activos en sí.

El análisis forense del hack de Bybit rastreó la brecha hasta Safe Wallet, una infraestructura de monedero multisig proporcionada por un tercero. Safe Wallet utiliza smart contracts y archivos JavaScript almacenados en la nube en AWS S3 para procesar y asegurar transacciones.

SponsoredLos hackers pudieron modificar secretamente las transacciones inyectando JavaScript malicioso en el almacenamiento AWS S3 de Safe Wallet. Por lo tanto, aunque el sistema de Bybit no fue hackeado directamente, los hackers alteraron el destino de las transferencias que Bybit había aprobado.

Este detalle expuso una grave falla de seguridad. Las integraciones de terceros se convierten en puntos débiles incluso si un exchange asegura sus sistemas.

Lazarus Group, entre los holders de Ethereum

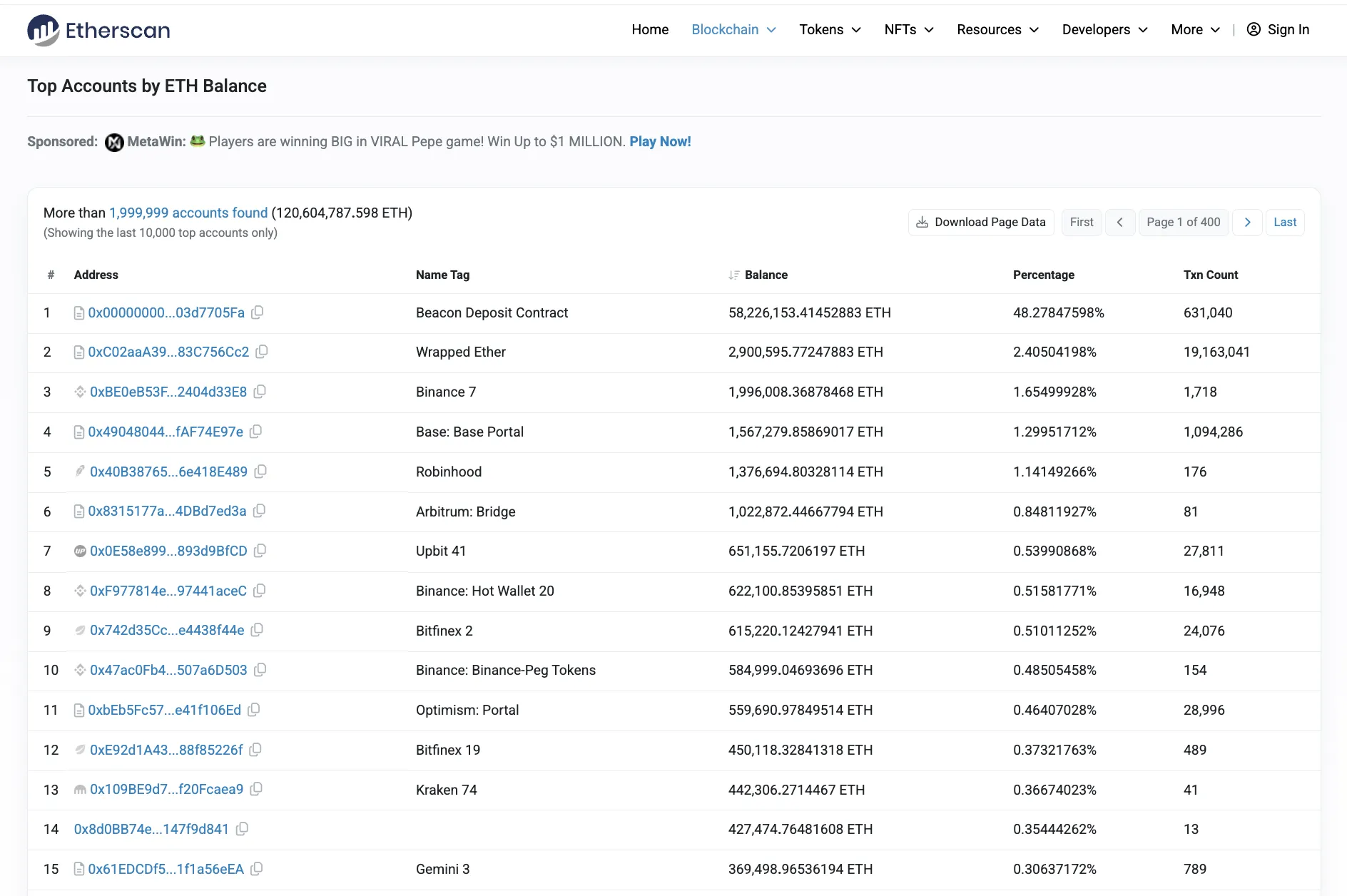

Tras el monumental hack, Corea del Norte está entre los 15 mayores holders de Ethereum. Según datos on-chain de Etherscan, Gemini, que anteriormente ocupaba la posición 15, tiene 369,498 ETH en su monedero de Ethereum.

Desde que los hackers de Bybit robaron más de 401,000 ETH, ahora superaron a Gemini en propiedad. El hecho de que un grupo infame como Lazarus, responsable de varios hacks de alto perfil en el sector cripto, ahora posea una cantidad tan importante de ETH plantea varios problemas de confianza.

Aunque la especulación inicial apuntaba hacia una debilidad en la naturaleza descentralizada de Ethereum, Nanak Nihal Khalsa, cofundador de Holonym, descarta esta afirmación. Dado que la gobernanza de Ethereum y los mecanismos de consenso dependen de los validadores en lugar de los holders de tokens.

El hecho de que el Lazarus Group posea una cantidad tan sustancial de ETH no compromete la descentralización de la red:

“Lazarus todavía posee menos del 1% de ETH en circulación, así que no lo veo como algo muy relevante más allá de la simple apariencia. Aunque es mucho ETH, todavía poseen menos del 1%. No estoy preocupado en absoluto,” dijo Khalsa a BeInCrypto.

Kadan Stadelmann, Director de Tecnología en Komodo Platform, estuvo de acuerdo, enfatizando que el diseño de la infraestructura de Ethereum es la fuente de su debilidad:

“Demuestra una vulnerabilidad en la arquitectura de Ethereum: actores ilícitos podrían expandir sus holdings aún más al atacar exchanges o protocolos DeFi, y así ejercer influencia sobre la dinámica del mercado y posiblemente cambiar decisiones de gobernanza en los procesos off-chain de Ethereum votando sobre propuestas de mejora. Aunque la descentralización técnica de Ethereum no ha sido comprometida, el Lazarus Group ha erosionado la confianza en Ethereum,” dijo Stadelmann a BeInCrypto.

Sin embargo, aunque los holders de tokens no pueden influir en los mecanismos de consenso de Ethereum, pueden manipular los mercados.

Impactos potenciales y manipulaciones del mercado

Aunque los hackers de Bybit ya han terminado de lavar el ETH robado, Stadelmann describió una serie de posibles escenarios que el Lazarus Group podría haber llevado a cabo con la enorme riqueza que acumularon originalmente. Una opción es el staking:

Sponsored Sponsored“La seguridad de Ethereum basada en Proof-of-Stake depende de validadores honestos y la resiliencia de monederos, exchanges y dApps. Aunque el botín del Lazarus Group no amenaza el mecanismo de consenso del blockchain, ya que sus holdings no se sabe que estén bloqueados, ciertamente plantea el espectro de que esto podría lograrse. Es poco probable que hagan esto, ya que los fondos que han robado han sido rastreados,” explicó.

De manera igualmente improbable, los hackers de Bybit podrían causar una caída significativa del mercado vendiendo sus holdings por completo:

“Sus holdings les dan la oportunidad de manipular los mercados, como si vendieran sus holdings. Esto sería difícil de hacer ya que su ETH está marcado. Si intentan intercambiar el ETH vendiéndolo, sus activos podrían ser congelados,” añadió Stadelmann.

Lo que más preocupa a Stadelmann mirando hacia el futuro es el impacto que los hacks pueden tener en los protocolos de Capa 2 de Ethereum:

“Lazarus y sus socios podrían intentar atacar protocolos de Capa 2 como Arbitrum y Optimism. Un ataque de censura en la capa 2 podría socavar las dApps y hacer que el ecosistema se mueva hacia secuenciadores de transacciones centralizados. Eso subrayaría la debilidad de Ethereum,” dijo.

Aunque la red de Ethereum no fue comprometida, los ataques a Safe Wallet subrayaron las vulnerabilidades en la seguridad del ecosistema en general:

“La brecha ciertamente ha aumentado las tensiones en el ecosistema y ha creado una distribución desigual de tokens. La pregunta sigue siendo: ¿intentará Lazarus u otros grupos de hackers asociados con actores estatales explotar el ecosistema de Ethereum, particularmente en la capa 2?” concluyó Stadelmann.

También planteó preguntas sobre la necesidad de mejores estándares de seguridad.

Verificación sobre confianza

Khalsa argumentó que el hack de Bybit, aunque no es una amenaza para la seguridad central de Ethereum, destacó la necesidad de mejorar los estándares de seguridad entre los usuarios:

Sponsored“Decir que el hack es un problema de Ethereum es como decir que la muerte por accidente de coche es un problema del coche cuando el conductor no llevaba cinturón de seguridad. ¿Podría el coche tener más medidas de seguridad? Sí, y debería. Pero así como un cinturón de seguridad tiene poco que ver con el coche, el hack tuvo poco que ver con Ethereum. Es un protocolo y funcionó exactamente como se esperaba. El problema es la falta de conveniencia y conocimiento para custodiar de manera segura los activos digitales,” dijo.

Específicamente, el incidente expuso vulnerabilidades dentro de los monederos multisig, demostrando que la dependencia de integraciones de terceros puede introducir riesgos significativos, incluso con una seguridad interna robusta. En última instancia, incluso las medidas de seguridad de monedero más sofisticadas se vuelven ineficaces si el proceso de firma puede ser comprometido.

Khalsa enfatizó que existen medidas de seguridad probadas para la autocustodia, mientras que los monederos multisig no están entre ellas. Añadió que las agencias gubernamentales deberían haber abogado desde hace tiempo por estándares y prácticas de seguridad superiores.

“La repercusión que todos podemos esperar es tomarse en serio detener a Corea del Norte de robar más fondos. Aunque no es el lugar del gobierno cambiar cómo se lleva a cabo la autocustodia, es absolutamente el lugar del gobierno fomentar mejores ‘mejores prácticas’ de la industria. Este ataque se debió al mito de que los multisigs de monederos de hardware son seguros. Lamentablemente, se necesitó este ataque para que se reconociera, pero mejores estándares establecidos por agencias gubernamentales podrían fomentar prácticas más seguras sin la necesidad de compromisos de 1.5 mil millones de dólares para despertar a la industria,” afirmó.

El incidente también expuso la necesidad de verificar las transacciones en lugar de confiar en aplicaciones de terceros.

Una solución a las vulnerabilidades del frontend

Al inyectar JavaScript malicioso en servidores vulnerables de la nube de Safe Wallet, el Lazarus Group lanzó un ataque sofisticado, permitiéndoles imitar la interfaz y engañar a los usuarios. Según Erick de Moura, cofundador de Cartesi, este exploit destaca una vulnerabilidad crítica.

El problema radica en la dependencia de pipelines de construcción y despliegue centralizados dentro de un sistema destinado a la descentralización:

“El incidente de SAFE sirve como un recordatorio contundente de que Web3 es tan seguro como su eslabón más débil. Si los usuarios no pueden verificar que la interfaz con la que interactúan es genuina, la descentralización se vuelve insignificante,” dijo.

De Moura también añadió que una idea errónea común en la seguridad de Web3 es que las brechas en smart contracts son una de las formas más efectivas de hackear exchanges. Sin embargo, considera que la estrategia del Lazarus Group en Bybit demuestra lo contrario. Inyectar código malicioso en la interfaz de usuario o en otros componentes fuera de la cadena es mucho más sencillo.

Sponsored Sponsored“Los hackers no necesitaron violar contratos inteligentes o manipular directamente los sistemas de ByBit. En su lugar, inyectaron código malicioso en la interfaz de usuario, engañando a los usuarios para que pensaran que estaban interactuando con una plataforma de confianza,” explicó.

A pesar de estas vulnerabilidades, es posible una transición de la seguridad basada en la confianza a la seguridad verificable.

El caso de las compilaciones reproducibles

De Moura ve el hack de Bybit como un llamado de atención para la comunidad Web3. A medida que los exchanges y desarrolladores reevalúan su seguridad, él argumenta que las construcciones verificables y reproducibles son esenciales para prevenir futuros ataques:

“En su esencia, una construcción reproducible asegura que cuando el código fuente se compila, siempre produce el mismo resultado binario. Esto garantiza que el software con el que los usuarios interactúan no ha sido alterado por un tercero en algún lugar de la cadena de implementación,” dijo.

La tecnología blockchain es vital para asegurar que este proceso tenga lugar:

“Imagina un sistema donde cada construcción de software genera binarios y recursos de manera verificable, con sus huellas digitales (o checksums) almacenadas on-chain. En lugar de ejecutar tales construcciones en servidores en la nube o computadoras que son propensas a brechas de seguridad, pueden ejecutarse en coprocesadores blockchain dedicados o en oráculos computacionales descentralizados,” De Moura dijo a BeInCrypto.

Los usuarios pueden comparar el checksum de los recursos del front-end que están cargando con los datos on-chain a través de un complemento o función del navegador. Una coincidencia exitosa indica una interfaz de construcción auténtica, mientras que una discrepancia señala un posible compromiso:

“Si se hubiera aplicado un enfoque de construcciones reproducibles verificables a SAFE, el exploit podría haberse prevenido. El front-end malicioso habría fallado en la verificación contra el registro on-chain, exponiendo inmediatamente el ataque,” concluyó De Moura.

Este enfoque presenta una alternativa útil a depender de usuarios con niveles variables de conocimiento sobre autocustodia.

Abordando las brechas en el conocimiento del usuario

A medida que los hacks se vuelven más sofisticados, la falta de conocimiento de los usuarios sobre cómo custodiar de manera segura los activos digitales presenta una vulnerabilidad significativa. El hack de Bybit frustró a los usuarios que originalmente pensaban que depender de integraciones de terceros sería suficiente para proteger sus activos.

También afectó la percepción más amplia de la seguridad de las criptomonedas:

“Muestra que el cripto todavía está en el Salvaje Oeste y en su fase de crecimiento en términos de seguridad. Creo que en un par de años tendremos una seguridad superior, pero en su estado actual, el miedo del público está bien justificado,” dijo Khalsa.

En última instancia, adoptar diferentes enfoques será esencial para que la comunidad Web3 construya un ecosistema más seguro y resiliente. Un buen punto de partida es exigir mejores prácticas en la industria y evaluar la integración de construcciones verificables y reproducibles.